Что такое кибероружие и чем может обернуться кибервойна: интервью максима кузюка телеканалу «звезда»

Содержание:

- Литература

- Cyber warfare and Iran: Who wins?

- Способы и этапы ведения кибервойны (cyberwarfare)

- Гюйс во времена Российской империи

- Further reading

- Феномен кибервойны сегодня

- Смутное будущее?

- История

- Microsoft says the attack has claimed at least 60,000 victims-many of them small businesses

- Iran’s cyber warfare capabilities v the rest of the world

- Характерные черты

- Кибернетическое и космическое пространство

- В «Людях Путина» увидели клевету. Миллиардеры и «Роснефть» подали в суд на автора книги

- Виды

- Cyberwarfare by country

- Как поливать цветок

- История

- История[править | править код]

- Задний план

- История

- Литература

- Мифы про Суперджет

- Ссылки

- Главное — хитрый пиар!

- Cyber Warfare | Manohar Parrikar Institute for …

- Кибервойна в 21 веке, реальные факты

- Виды

Литература

- на русском языке

- Овчинский В. С., Ларина Е. С. Кибервойны XXI века.О чём умолчал Эдвард Сноуден. — М.: Книжный мир, 2014. — 352 с. — ISBN 978-5-8041-0723-0.

- на других языках

- Bodmer, Kilger, Carpenter, & Jones. Reverse Deception: Organized Cyber Threat Counter-Exploitation. — New York: McGraw-Hill Osborne Media, 2012. — ISBN 0-07-177249-9, ISBN 978-0-07-177249-5.

- Warf, Barney. A new frontier for political geography // Political Geography. — 2014.

- Martin W., Kaemmer E. Cyberspace Situational Understanding for Tactical Army Commanders (англ.) // Military Review : журнал. — 2016. — July-August. — С. 18—24.

Cyber warfare and Iran: Who wins?

The threat is real, but even so, there is no scenario where Iran wins, says Thornton-Trump. “The U.S. and its partners have access to the transatlantic cables and ‘relationships’ with most of the global providers, which in the event of a national or international cyberattack could remove Iran from the Internet. The Americans built the internet–and they can take it away.”

A bold cyberattack may occur, but right now with inflamed sensitivities, Thornton-Trump thinks: “Why bother? Terrorists and proxies are a short term solution to ‘revenge’ an attack on critical infrastructure, which can be attributed to a wayward squirrel or human mistake. As it turns out critical infrastructure breaks all the time and to rise above the general unreliability attribution, this type of attack would take a lot of effort, preparation and patience.”

Indeed, Thornton-Trump thinks a cyberattack on Saudi Arabia or UAE “seems more likely then confronting America or Israel head on.”

Malik agrees: “Any direct cyberattack could result in physical armed response, which is not something the government would be keen on. Rather, we’ll probably see more subtle attacks that are difficult to attribute directly to Iran.”

The cyber warfare threat from Iran shouldn’t be dismissed. The country’s state sponsored hackers are capable of launching significant attacks on critical infrastructure–and they may target specific individuals and networks. But could the country’s capabilities match the U.S.? Unlikely, even if Iran was backed by another nation state with significant capabilities.

Способы и этапы ведения кибервойны (cyberwarfare)

Кибернетическая война состоит из двух этапов: шпионаж и атаки. Первый этап подразумевает сбор данных посредством взлома компьютерных систем других государств. Атаки можно разделить на типы в зависимости от цели и задач военных действий:

- Вандализм — размещение пропагандистских или оскорбительных картинок на веб-страницах вместо исходной информации.

- Пропаганда и информационная война — использование пропаганды в контенте веб-страниц, в почтовых и других подобных рассылках.

- Утечки конфиденциальных данных — все, что представляет интерес, копируется со взломанных частных страниц и серверов, также секретные данные могут быть подменены.

- DDoS-атаки — поток запросов со множества машин с целью нарушить функционирование сайта, системы компьютерных устройств.

- Нарушение работы компьютерной техники — атаке подвергаются компьютеры, отвечающие за функционирование оборудования военного или гражданского назначения. Нападение приводит к выходу техники из строя или к ее отключению.

- Атаки на инфраструктурные и критически важные объекты и кибертерроризм — воздействие на машины, которые регулируют инженерные, телекоммуникационные, транспортные и другие системы, обеспечивающие жизнедеятельность населения.

Гюйс во времена Российской империи

В 1712 году Петр Великий указал также использовать утвержденный гюйс и в качестве кайзер-флага (кайзерс-флага) — знамени, которое поднимается на кораблях в случае наличия на оных генерал-адмирала, великих князей и прочих важных лиц. «Морской устав» 1720 года окончательно утвердил его внешний вид. Такой кайзер-флаг можно было также использовать и в качестве шлюпочного.

Гюйс ВМФ России, по тому же «Морскому уставу», можно было поднимать не только на военных, но и на вспомогательных («ластовых») судах, и на галерах (в этом случае крест дополнялся «косицами»). Сейчас трудно определить, использовали ли в петровское время такой носовой флаг торговые корабли.

Без каких-либо изменений утвержденный Петром Первым гюйс просуществовал до 1913 года. Тогда по приказу императора Николая II рисунок на штандарте был дополнен двуглавым орлом черного цвета, располагающимся в центре полотнища. Такого вида гюйс был действующим до Февральской революции 1917 года.

Further reading

- Andress, Jason. Winterfeld, Steve. (2011). Cyber Warfare: Techniques, Tactics and Tools for Security Practitioners. Syngress. ISBN 1597496375

- Brenner, S. (2009). Cyber Threats: The Emerging Fault Lines of the Nation State. Oxford University Press. ISBN 0195385012

- Carr, Jeffrey. (2010). Inside Cyber Warfare: Mapping the Cyber Underworld. O’Reilly. ISBN 9780596802158

- Ventre, D. (2007). La guerre de l’information. Hermes-Lavoisier. 300 pages

- Ventre, D. (2009). Information Warfare. Wiley – ISTE. ISBN 9781848210943

- Ventre, D. (Edit.) (2010). Cyberguerre et guerre de l’information. Stratégies, règles, enjeux. Hermes-Lavoisier. ISBN 978-2-7462-3004-0

- Ventre, D. (2011). Cyberespace et acteurs du cyberconflit. Hermes-Lavoisier. 288 pages

- Ventre, D. (Edit.) (2011). Cyberwar and Information Warfare. Wiley. 460 pages

- Ventre, D. (2011). Cyberattaque et Cyberdéfense. Hermes-Lavoisier. 336 pages

Феномен кибервойны сегодня

- Пропаганду;

- Разжигание классовой или религиозной вражды;

- Кибершпионаж;

- Хакерские атаки на сервера и компьютерные системы.

Среди военных и специалистов по информационной безопасности термин «кибервойна» стал использоваться примерно с 2007 года. С этого времени появилось чёткое разделение на информационные войны и кибервойны. В первую очередь, это произошло в тех странах, которые являются мировыми лидерами в области производства компьютеров и различного программного обеспечения к ним.

Сейчас информационные войны отличаются от кибервойн различными средствами воздействия:

- Информационные войны имеют цель полностью или частично изменить массовое или индивидуальное сознание объекта или объектов, на которые они направлены. В отличие от кибервойн, возраст которых насчитывает не более 30 лет, информационные войны велись ещё в глубокой древности. Появление интернета смогло вывести уровень информационных войн на новую высоту, придав им небывалую масштабность и эффективность;

- Кибервойны представляют собой целенаправленное воздействие (в виде различных программных кодов) на различные материальные объекты. Данное воздействие своей конечной целью может иметь вывод объекта из строя, нарушение работы объекта или полный переход объекта под управление противника.

В любом случае, в отличие от информационной войны, которая может длиться годами, кибервойна может мгновенно привести к непоправимым разрушениям. Достаточно вспомнить Чернобыль, чтобы понять, к чему может привести сбой на атомной или гидростанции.

Смутное будущее?

Ежегодные потери от киберпреступлений превышают три триллиона долларов(оценочно). Для сравнения, ежегодная деятельность мафий и преступных синдикатов в мире оценивается примерно в 2,2 триллиона. И если с преступностью борются довольно активно, а в ряде случаев даже успешно, то с киберпреступлениями и кибершпионажем — нет.

Активное использование устройств IoT, у которых проблем с безопасностью выше крыши, привело к тому, что теперь они часто составляют многомиллионную армию ботнет-сетей, атакующих сайты корпоративных гигантов типа CNN. Но сейчас это вышло на новый уровень. В странах Залива местные монархии принялись использовать такого рода устройства для слежки за недовольными. А там, гдеэлектронная няня» следит за шагающими не в ногу, там скоро иэлектронные болваны» смогут стримитьдоносы» для спецслужб или военной разведки в прямом эфире. И это то, что известно уже сейчас. Что на самом деле происходит — узнаем через пару десятков лет(в лучшем случае).

Шесть лет назадМайкрософт» провела полицейскую операцию против вирусного ботнетаЦитадель»,освободив» заражённые им компьютеры. Благодаря своему софту,Цитадель» использовала около двух миллионов заражённых компов для атаки на банковские сети. Считается, что она украла со счетов что-то около 500 миллионов долларов. В разработке атаки наЦитадель» участвовали европейские полицейские. А могут ли военные проводить подобного рода операции? Ряд специалистов по кибербезопасности допускают, что уже сейчас у пяти ведущих кибердержав — США, Китая, Великобритании, Южной Кореи и России — есть не только тысячибоевых» хакеров, но и заранее припасённые ботнеты.

(Источник фото)

Почему бы нет? С их помощью можно успешно устроить любую атаку. Например, на сайты корпоративных гигантов или биллинговые системы. Можно попробовать проникнуть в сеть банка или же сеть государственного финансового учреждения.

Создание ботнетов или их зачистка, слежка за отдельными категориями населения — всё это уже практикуется кибервойсками различных государств. И чем дальше, тем больше кибервойска будут нацеливать на доминирование в гражданском интернете. Американский Киберком несколько лет действует в этом направлении. Например, в 2018 году он проводил кибероперации для защиты американских выборов. За ним уже следуют остальные.

Ядерного апокалипсиса или падения пары сотен лайнеров на мегаполисы не будет. Весьма вероятно, что настоящая кибервойна будущего — это внезапный финансовый коллапс или падение инфраструктуры локального интернета. Ситуация неприятная, местами катастрофическая, но не смертельная.

И даже если некиеумники» загонят систему управления воздушным траффиком в интернет и в каждый самолёт воткнут по пару сотен устройств IoT, человечество сможет пережить этот идиотизм.

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare) (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

- 2005 год: Агентство сетевой и информационной безопасности Европейского Союза

- 2010 год: Кибернетическое командование США.

- 2014 год: Войска информационных операций

Microsoft says the attack has claimed at least 60,000 victims-many of them small businesses

So it’s important to note that a cyberattack doesn’t just mess up a few computers – it can throw our entire modern way of life into utter chaos.

Iran’s cyber warfare capabilities v the rest of the world

Iran certainly likes to , but how do they compare to the rest of the world?

It is very difficult to compare the cyber capabilities of one country against those of another as most of the programmes are so highly classified only a few people will know about them, Ingram says.

However: “Russia and China are Tier 1 cyber aggressors and very close behind them comes Iran, then North Korea. It is often difficult to distinguish between different countries in cyber terms as they probably use proxies in each other’s countries to mask the true originator. The U.S., U.K. and Israel are probably the West’s Tier 1 countries with sophisticated capabilities from both a defensive and offensive perspective.”

Iran is likely to work with other nations to launch its cyber-offensive. Ingram thinks it is “distinctly possible if not probable” that Iran and Russia would work together and “Russia use Iran as a proxy to continue to test cyber weapons, or to give Iran those weapons.”

“It would suit the Russians to use Iran as a proxy against the U.S. in a period where retaliation is expected,” agrees Beck. “The Russians could help by providing access to U.S. systems or by supercharging the Iranian cyber capability with their own cyber weaponry, helping to co-ordinate attacks with increased potency and damage.

“This alliance could escalate nation-state proxy conflicts; the prospect of an all-out cyber war involving the world’s major players is no longer a distant fiction.”

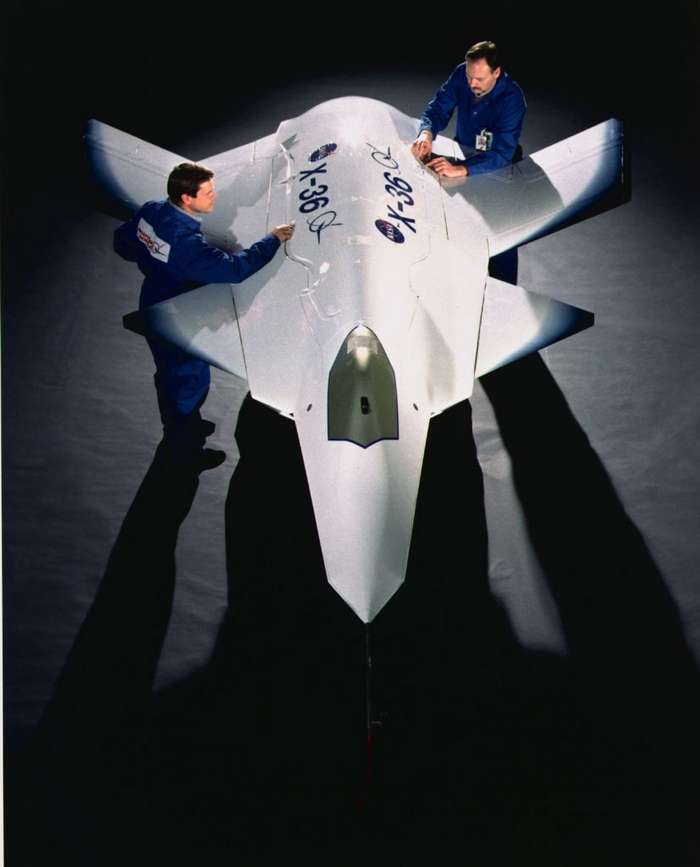

Характерные черты

Команда «кибервоинов» ВВС США

С распространением компьютерных технологий, много граждан, предприятий и государственных учреждений стали зависеть от сети Интернет в повседневной жизни. Использование интернета для атак компьютерных систем другого государства может нанести значительный ущерб его экономике и создать разлад в повседневной жизни страны. В отличие от кибер-атак прошлого сейчас кибервойна представляет собой угрозу для национальной безопасности страны и воспринимается многими как серьёзная угроза безопасности государства.

Кроме того, разведывательные организации многих стран занимаются шпионажем в интернете: собирают информацию, взламывают компьютерные системы других государств, занимаются диверсионной деятельностью и экономическим шпионажем. В частности, Китай обвиняли в организации атак на сайты США, Германии, Индии. Китай, однако, отрицает причастность государственных учреждений в организации атак.

В связи с развитием новых технологий уровень кибервойны постоянно совершенствуется

Некоторые государства начинают уделять защите от кибервойны должное внимание — выделяют необходимые средства для организации систем защиты и поддерживают специальные подразделения, основной задачей которых является совершенствование интернет-безопасности страны и защиты от нападений.

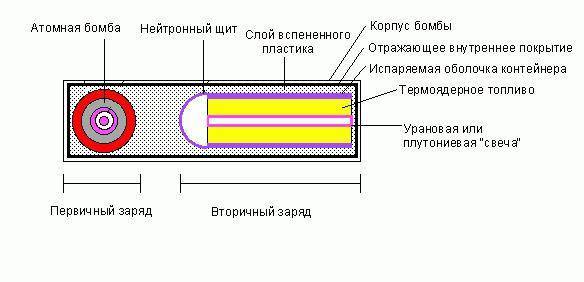

Кибернетическое и космическое пространство

А сейчас о насущном, о том что реально и серьезно. То есть о создании комплексов, способных подавлять или создавать серьезные помехи системам связи и компьютерному обеспечению потенциального противника. Это все называется кибероружием.

Сейчас под этим термином понимаются различные программные и технические средства, направленные на эксплуатацию уязвимостей в системах передачи и обработки информации потенциального противника. А это – страшная штука. Представьте себе, что вам удалось вывести из строя компьютеры, управляющие системой противовоздушной обороны (ПВО) страны-противника. Это значит, что, можно лететь и эту страну бомбить почем зря. Хотя бы теми же стратегическими бомбардировщиками. То же относится и к системам противоракетной обороны (ПРО), которая при таком раскладе тоже превратится в груду бесполезного металла. Как и все системы нападения, включая стратегические. Вот, например, всплывает атомная подводная лодка, чтобы получить целеуказание (под водой она находится в автономном плавании – радиосигналы через толщу вод не проходят). Ну, всплыла. А тут ни ответа, ни привета. Связи нет. И что делать?

Да бог бы с ними с вояками! Но ведь достаточно вывести из строя управляющие компьютеры – и вся энергетика остановится. И случится коллапс, полный блэкаут. Связи нет, света нет, города погружены во тьму. Воды нет и даже канализация и та толком не работает.

Вроде и войны-то нет — солнышко светит, птички летают. А жить невозможно. Это, на самом деле, глобальная проблема. Человечество с ней еще вплотную не столкнулось. Но час «Х» все ближе и ближе. Технический прогресс делает цивилизацию все более и более уязвимой.

В «Людях Путина» увидели клевету. Миллиардеры и «Роснефть» подали в суд на автора книги

Виды

По целям и задачам военные действия в киберпространстве делятся на две категории: шпионаж и атаки.

Атаки

Специалисты выделяют следующие виды атак в интернете:

- Вандализм — использование хакерами[прояснить] интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками.

- Пропаганда — рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернет-страниц.

- Сбор информации — взлом частных страниц или серверов для сбора секретной информации и/или её замены на фальшивую, полезную другому государству.

- Отказ сервиса — атаки с разных компьютеров для нарушения функционирования сайтов или компьютерных систем.

- Вмешательства в работу оборудования — атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке.

- Атаки на пункты инфраструктуры — атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д.

Cyberwarfare by country

The Internet security company McAfee stated in their 2007 annual report that approximately 120 countries have been developing ways to use the Internet as a weapon and target financial markets, government computer systems and utilities.

Cyberwarfare in the United States

Main article: Cyberwarfare in the United States

Cyberwarfare in the United States is the United States military strategy of proactive cyber defence and the use of cyberwarfare as a platform for attack. The new United States military strategy, makes explicit that a cyberattack is casus belli for a traditional act of war.

In August 2010, the U.S. for the first time is publicly warning about the Chinese military’s use of civilian computer experts in clandestine cyber attacks aimed at American companies and government agencies. The Pentagon also pointed to an alleged China-based computer spying network dubbed GhostNet that was revealed in a research report last year. The Pentagon stated:

- «The People’s Liberation Army is using «information warfare units» to develop viruses to attack enemy computer systems and networks, and those units include civilian computer professionals. Commander Bob Mehal, will monitor the PLA’s buildup of its cyberwarfare capabilities and will continue to develop capabilities to counter any potential threat.»

The United States Department of Defense sees the use of computers and the Internet to conduct warfare in cyberspace as a threat to national security. The United States Joint Forces Command describes some of its attributes:

- Cyberspace technology is emerging as an «instrument of power» in societies, and is becoming more available to a country’s opponents, who may use it to attack, degrade, and disrupt communications and the flow of information. With low barriers to entry, coupled with the anonymous nature of activities in cyberspace, the list of potential adversaries is broad. Furthermore, the globe-spanning range of cyberspace and its disregard for national borders will challenge legal systems and complicate a nation’s ability to deter threats and respond to contingencies.

In February 2010, the United States Joint Forces Command released a study which included a summary of the threats posed by the internet:

American «Kill switch bill»

On June 19, 2010, United States Senator Joe Lieberman (I-CT) introduced a bill called «Protecting Cyberspace as a National Asset Act of 2010», which he co-wrote with Senator Susan Collins (R-ME) and Senator Thomas Carper (D-DE). If signed into law, this controversial bill, which the American media dubbed the «Kill switch bill«, would grant the President emergency powers over parts of the Internet. However, all three co-authors of the bill issued a statement that instead, the bill » existing broad Presidential authority to take over telecommunications networks».

Diplomatic cables highlight US concerns that China is using access to Microsoft source code and ‘harvesting the talents of its private sector’ to boost its offensive and defensive capabilities.

Как поливать цветок

Не думайте, что белый декабрист, как и большинство его «родственников» кактусов, не нуждается в регулярном поливе. Наоборот, шлюмбергера не переносит пересыхание грунта, но и избыток влаги растению вредит. Поэтому с поливом цветка нужно быть предельно осторожным.

Как правило, увлажнять грунт следует раз в неделю. Если летом стоит жара, то увеличьте орошение, а зимой, наоборот, сократите. Перед процедурой проверьте земляной ком, если он недостаточно подсох, то вместо полива, обрызгайте листву растения. Это принесет цветку, куда большую пользу, чем лишнее увлажнение.

Осенью в период покоя поливы сократите до минимума. В это время желательно держать цветок на «сухом пайке». В ноябре начинайте увеличивать полив, и постепенно приведите его к обычному количеству.

В любое время года для увлажнения используйте исключительно фильтрованную, мягкую воду. Перед использованием отстаивайте ее не менее 2 дней.

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare) (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

- 2005 год: Агентство сетевой и информационной безопасности Европейского Союза

- 2010 год: Кибернетическое командование США.

- 2014 год: Войска информационных операций

История[править | править код]

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare) (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

- 2005 год: Агентство сетевой и информационной безопасности Европейского Союза

- 2010 год: Кибернетическое командование США.

- 2014 год: Войска информационных операций

Задний план

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare) (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

- 2005 год: Агентство сетевой и информационной безопасности Европейского Союза

- 2010 год: Кибернетическое командование США.

- 2014 год: Войска информационных операций

Литература

- на русском языке

- Овчинский В. С., Ларина Е. С. Кибервойны XXI века.О чём умолчал Эдвард Сноуден. — М.: Книжный мир, 2014. — 352 с. — ISBN 978-5-8041-0723-0.

- на других языках

- Bodmer, Kilger, Carpenter, & Jones. Reverse Deception: Organized Cyber Threat Counter-Exploitation. — New York: McGraw-Hill Osborne Media, 2012. — ISBN 0-07-177249-9, ISBN 978-0-07-177249-5.

- Warf, Barney. A new frontier for political geography // Political Geography. — 2014.

- Martin W., Kaemmer E. Cyberspace Situational Understanding for Tactical Army Commanders (англ.) // Military Review : журнал. — 2016. — July-August. — С. 18-24.

Мифы про Суперджет

Ссылки

Главное — хитрый пиар!

Главная мысль, которую часто закладывают в концепциюкибервойны» — любое устройство, присоединённое к сети, может стать потенциальным оружием. Оказавшийся в руках противника ядерный реактор или установка каталитического крекинга вообще тянут на ОМП. Взрыв атомной электростанции — звучит серьёзно, особенно на фоне криповых сказок про Чернобыль исотен тысяч умерших от радиации».

Поначалу разговоры о захвате управления реальным оборудованием по сети напоминали сказки из областиненаучной фантастики». Однако в 2010 году широкая общественность узнала о вирусе Stuxnet. И тут же полыхнула сенсация! Согласно отчётам корпорации Symantec и ряда других специалистов, вирус имел отношение к заражению промышленных контроллеров газовых центрифуг иранского завода по переработке ядерного топлива в Натанзе. А уже заражённые контроллеры уничтожили чуть ли не тысячу газовых центрифуг!

А что же будет завтра? По вайфаю АЭС отключат?

Большинствоэкспертов» ианалитиков» уверены, что вирус открыл дверь в новую реальность. Теперь, мол, не надо бомбить тот же Иран — достаточно взломать его промышленное оборудование хитрым вирусом. И, хотя спустя год обнаружилось, что число центрифуг и их мощность последействия вируса» возросли, это прошло мимо мозгов визионеров кибервойн. Наоборот, запуск вируса объявили первым успешным применением настоящего кибероружия. А вся операция американских и израильских спецслужб(об их причастности уже давно говорят открыто) стала рассматриваться как первая кибервойна против Ирана.

Результат, правда, провальный… но кому какое дело.

Cyber Warfare | Manohar Parrikar Institute for …

Кибервойна в 21 веке, реальные факты

Теория заговора, компьютерный шпионаж, кибервойна – это давно уже не тема дискуссий для политиков разных стран. В августе 2013 года, благодаря Эдварду Сноудену, журналисты и аналитики получили в своё распоряжение интересные документы, которые доказали, что компьютерный шпионаж – это не единственная проблема современного мира. Данные документы показали, что кибершпионаж касается не только прослушки мобильных операторов, мониторинга социальных сетей, поисковиков и даже таких систем как Visa и MasterCard.

Самым интересным в этих документах оказались файлы, в которых был приведён бюджет «американского разведывательного сообщества», для которого кибершпионаж оказался не единственным видом деятельности. Большинство российских СМИ только озвучили громкую цифру в 500 миллиардов долларов, которая была потрачена разведкой США на кибершпионаж, прослушку и мониторинг компьютерных сетей в период с 2001 по 2012 годы. В документах упоминалось о 231 наступательной операции, которые были оценены как кибершпионаж, что показывает явную недальновидность российских СМИ.

В мае 2020 года в РФ появился вирус, который не просто заражает или повреждает файлы, а меняет их расширение, после чего требует купить специальный расшифровщик, иначе файлы будут удалены. Хотя данный вирус появился в РФ только в мае, он уже успел «засветиться» в Англии и Испании. Примечательно то, что данный вирус, который появился в феврале 2020 года, атакует и государственные учреждения, и крупные фирмы. В России атака была направлена на компьютерные системы МВД. Хотя по официальным данным утечки информации не произошло, можно с уверенностью сказать, что это не кибершпионаж, а нечто большее. После подобной атаки, можно сказать, что кибервойна в России идёт уже сегодня.

Виды

По целям и задачам военные действия в киберпространстве делятся на две категории: шпионаж и атаки.

Атаки

Специалисты выделяют следующие виды атак в интернете:

- Вандализм — использование хакерами[прояснить] интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками.

- Пропаганда — рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернет-страниц.

- Сбор информации — взлом частных страниц или серверов для сбора секретной информации и/или её замены на фальшивую, полезную другому государству.

- Отказ сервиса — атаки с разных компьютеров для нарушения функционирования сайтов или компьютерных систем.

- Вмешательства в работу оборудования — атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке.

- Атаки на пункты инфраструктуры — атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д.